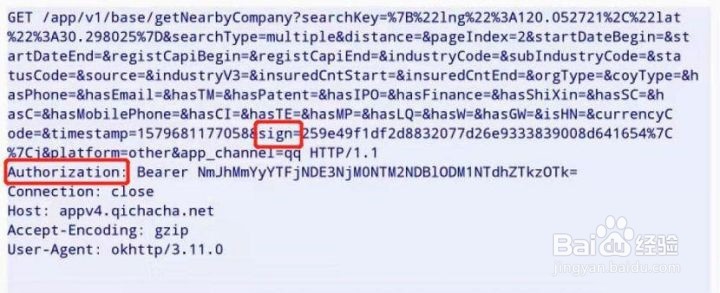

1、某查查的爪包结果,这个是附近的企业的报文,目前看来,需要我们逆向得出的参数分别有:Authorization(这个应该是登陆帐户相关的)、sign

2、对整个流程总结一下:app初次打开,生成deviceId、deviceId上传换取未登录态的Authorization、触发登陆操作,如短信登录、登陆成功服务器返回登录态的Authorization、正常请求数据携带登录态的Authorization。

至此,思路理清楚了,我们需要逆向的也就剩下:deviceId和每个包都有的sign。

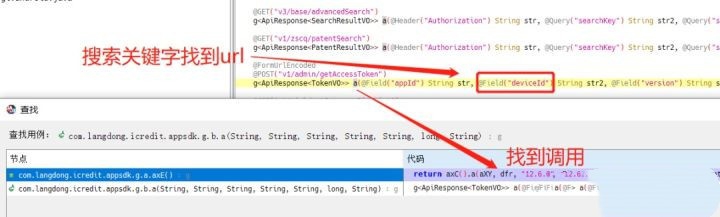

3、先看deviceId,得到com.ta.utdid2.device.c类的h函数即为生成函数,通过阅读逻辑,找到下述才是真正的逻辑。

4、既然是固定字符串的解结果,那他肯定也是固定的,我们就没必要每次生成了,通过hook的方式,将这个值拿到直接用就好了。可能各个版本会不同的。接下来继续看axq.n函数。函数太长,截图放不下了。经过研究你会发现,这里无论是md5算法或者是聚安全的算法都是在so里面了,这就有两个思路,一个办法是逆向so找到生成算法,一个是hook这个n函数,强制调用即可。下面给个frida hook的代码,仅供参考,或者用xposed来hook都是可以的。

5、至此,所有的参数都有了。不论是登陆包、mi钥置换包、数据抓取的包,都能完全模仿了。Authorization只有两个小时有效,超时之后记得要用原来的refreshtoken重新置换accesstoken。