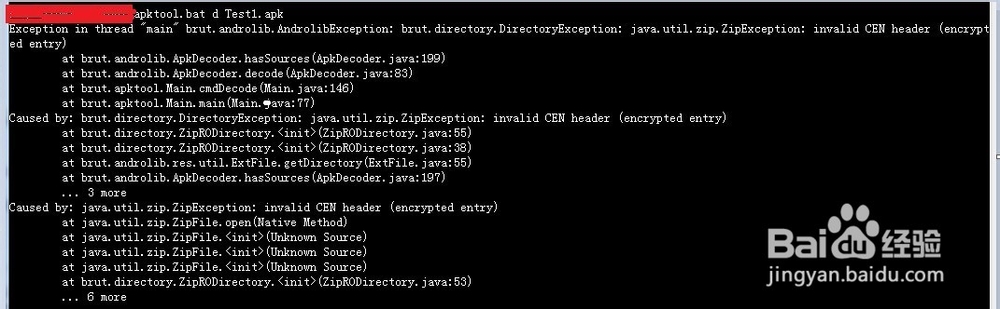

ap氯短赤亻k运行的运行环境依赖的文件/文件夹resdex主配文件lib都是简单的加密甚至没有任何加密措施。apktool工具完美将其破解,再配合其他各种工具,源码暴露、资源文件裸奔、主配文件可任意修改、核心so库暴露随时可能被暴力破解恶意利用等等的问题。部分大公司会对其公司的apk进行防二次打包和防apktool打包,但其代码都是写在java层或者apktool的升级导致其安全保护级别也是非常低的。下面爱加密小编给大家介绍下如何防止AndroidAPP被反编译、破解。

伪加密

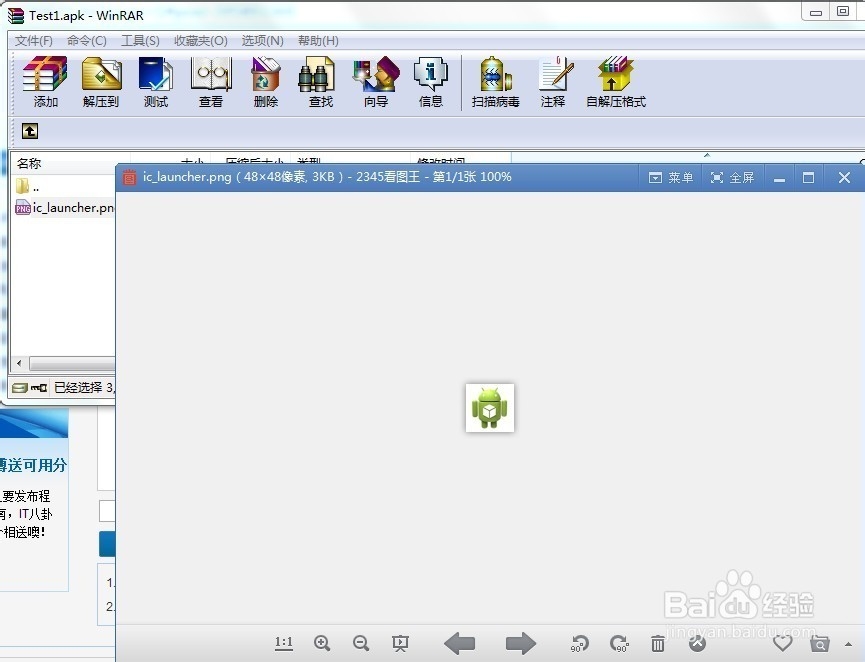

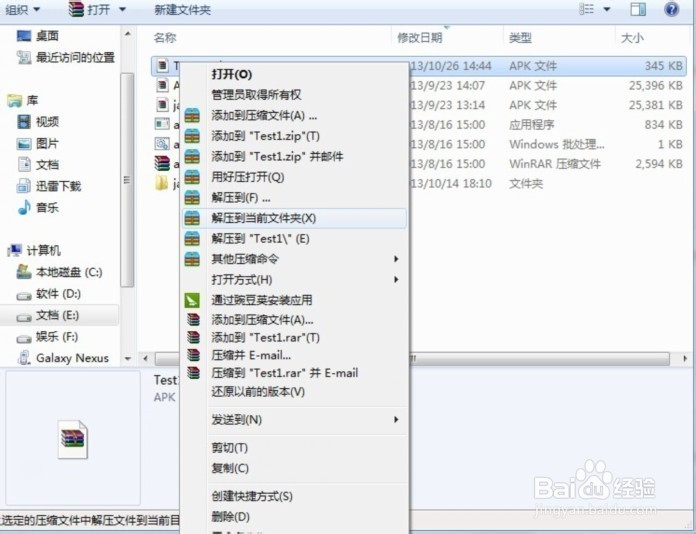

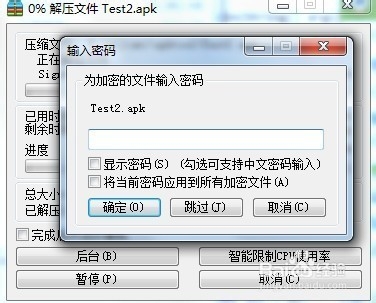

1、APK在PC上面就被看作一个压缩格式文件,在手机上面它就算一个可执行格式文件。两种格式对它的读取要求也有区别,所以说利用这个区别来实现伪加密。对霸烹钟爷PC端来讲伪加密的APK没法被解包无法被反编译,但是对android系统来说它完全不会影响正常的安装运行(对4.2以前的系统)。伪加密的原理:读取APK的字节,找到连续4位字节标记为”PK0102”的后第5位字节,如果是0表示不加密,如果是1就表示加密(伪加密就强行改成1反伪加密就是把1改成0就可以了)。

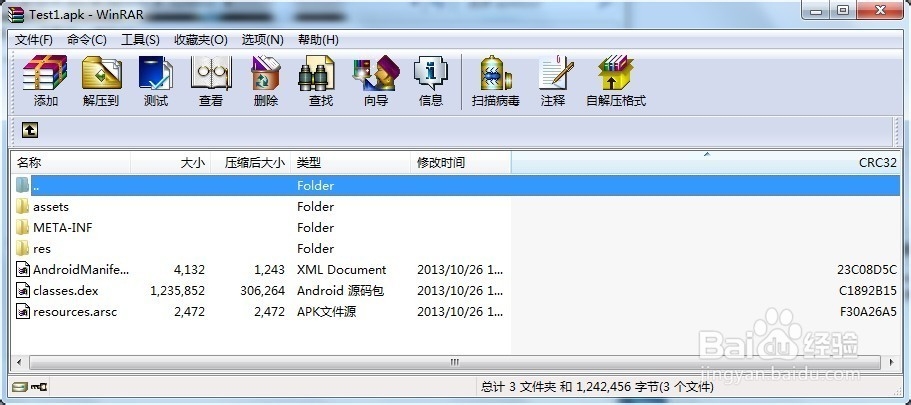

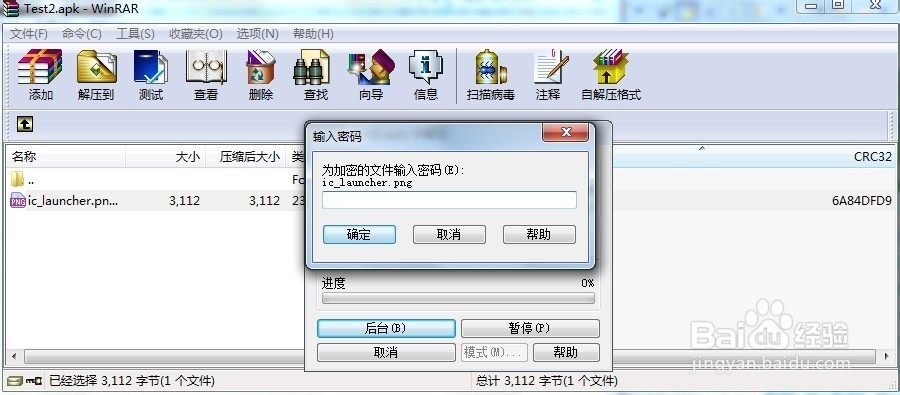

2、伪加密前和伪加密后的对比图如下:伪加密前:

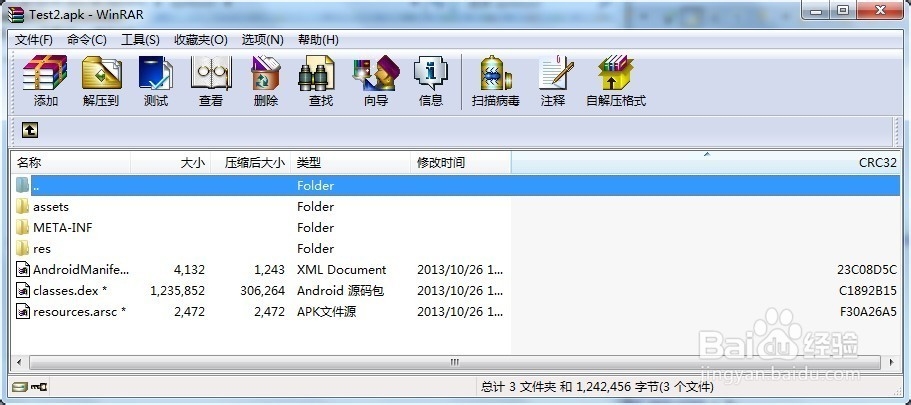

3、伪加密后:

使用第三方平台加密

1、步骤如下:登录/注册→上传APK→等待系统加密→完成后下载APK→给APK签名→完成!

2、爱加密作为移动安全行业的第三方平台,为AndroidAPP移动应用提供专业的加固保护方案,包括DEX文件保护、资源文件保护、XML主配文件保护、防二次打包保护、so文件保护、内存保护、高级混淆等,全方位保护AndroidApp,防止被反编译、破解等,维护广大开发者朋友的切身利益!